I. Présentation

Dans ce tutoriel, nous allons apprendre à récupérer la clé de sécurité WiFi de tous les réseaux sans-fil connus, c'est-à-dire les profils enregistrés sur la machine locale. À chaque fois que l'on se connecte à un nouveau réseau WiFi, les informations sur le réseau sont enregistrées dans Windows : nom du SSID, clé de sécurité, etc...

Avec l'interface graphique de Windows, on peut récupérer facilement une clé de sécurité sans-fil, tandis qu'à partir de PowerShell ou de l'utilitaire WirelessKeyView de Nirsoft, on peut récupérer l'ensemble des clés de sécurité WiFi enregistrées sur une machine Windows.

Version originale : 9 septembre 2012.

II. Récupérer la clé de sécurité du réseau actuel

Sous Windows, que ce soit du Windows 7, Windows 10 ou Windows 11, on peut facilement voir la clé de sécurité du réseau auquel on est connecté actuellement à partir du "Panneau de configuration" (celui d'ancienne génération).

Accédez à "Démarrer" puis recherchez "Panneau de configuration". Cliquez sur "Centre Réseau et partage" dans l'affichage par icônes.

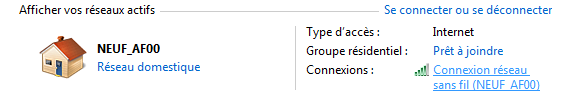

Pour accéder à l'état de la connexion en cours, cliquez dessus dans le centre de réseau et partage. Dans mon cas, je clique sur "Connexion réseau sans fil (NEUF AF00)".

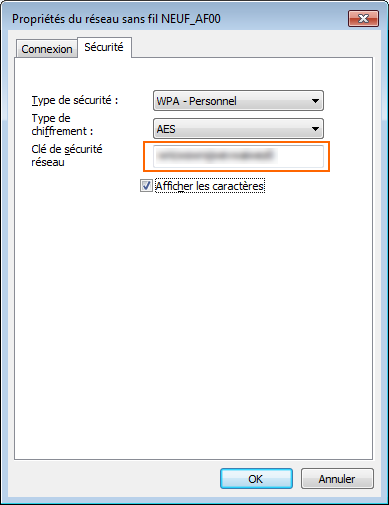

Ensuite, il faut accéder aux propriétés de la connexion sans fil en cliquant sur le bouton "Propriétés sans fil".

Accédez à l'onglet "Sécurité" puis cochez la case "Afficher les caractères" pour que la clé de sécurité s'affiche en clair (ceci nécessite une élévation de privilèges). Vous n'avez plus qu'à récupérer la clé !

III. Récupérer les clés de sécurité de tous les réseaux WiFi

Pour récupérer l'ensemble des mots de passe WiFi de tous les réseaux connus par votre machine, il y a plusieurs façons de faire : avec PowerShell en utilisant NETSH, ou avec l'utilitaire WirelessKeyView de Nirsoft.

A. WirelessKeyView

Le logiciel WirelessKeyView est proposé gratuitement par Nirsoft. Vous pouvez le télécharger à l'adresse suivante :

Vous allez obtenir une archive ZIP qu'il faudra décompresser avec le mot de passe indiqué sur la page de téléchargement (WKey4567#). Ensuite, il suffit de lancer le logiciel et de constater que toutes les informations s'affichent à l'écran, en clair ! Voici un exemple :

Dans certains cas, l'antivirus peut ne pas être content et détecter ce logiciel comme un outil malveillant ! Dans ce cas, soit vous créez une exception, soit vous utilisez la seconde méthode proposée ci-dessous. Personnellement, sur une machine Windows 11 22H2 équipée de Windows Defender, je n'ai pas eu la moindre alerte !

B. PowerShell et NETSH

On peut aussi se passer de l'installation d'un logiciel, en utilisant des outils natifs à Windows : PowerShell et NETSH. En effet, NETSH dispose de commandes pour lister les profils WiFi mais aussi afficher les clés de sécurité, donc on peut le coupler à PowerShell pour faire une boucle et obtenir l'information de tous les réseaux.

Avec NETSH, on peut lister les profils WiFi avec cette commande :

netsh wlan show profiles

Voici un exemple :

Puis, on peut récupérer la clé de sécurité d'un réseau sans-fil spécifique en précisant le nom du profil (SSID) :

netsh wlan show profile name=MonReseauWiFi key=clear

Voici un exemple :

À partir de PowerShell, on peut déjà récupérer la liste des profils et stocker les noms dans une variable $WLANList :

$WLANList=((netsh wlan show profiles) -match '\s{2,}:\s') -replace '.*:\s' , ''

Puis, avec une boucle Foreach on peut afficher la clé de sécurité pour chaque profil, en écrivant également dans la console le nom du réseau. Il est possible d'améliorer et affiner ce bout de code, mais dans l'idée, cela donne :

Foreach($WLAN in $WLANList){ Write-Host $WLAN ; netsh wlan show profile name=$WLAN key=clear | Where{ ($_ -match "Contenu de la clé") } }

Dans la console, une liste des profils WiFi avec la clé de sécurité correspondante va s'afficher sans avoir utilisé le moindre logiciel tiers ! Il ne reste plus qu'à la récupérer ! Vous pouvez aussi utiliser ce script PowerShell.

The post Windows : récupérer la clé de sécurité WiFi de tous les réseaux connus first appeared on IT-Connect.